Ransomware: Betal, eller du mister dine data

Dagens udgave af Techliv er lidt af en special, som udelukkende handler om ransomware. Vi ser på historien, teknologien og de mange aktuelle sager.

Ransomware: Et af tidens største digitale dilemmaer

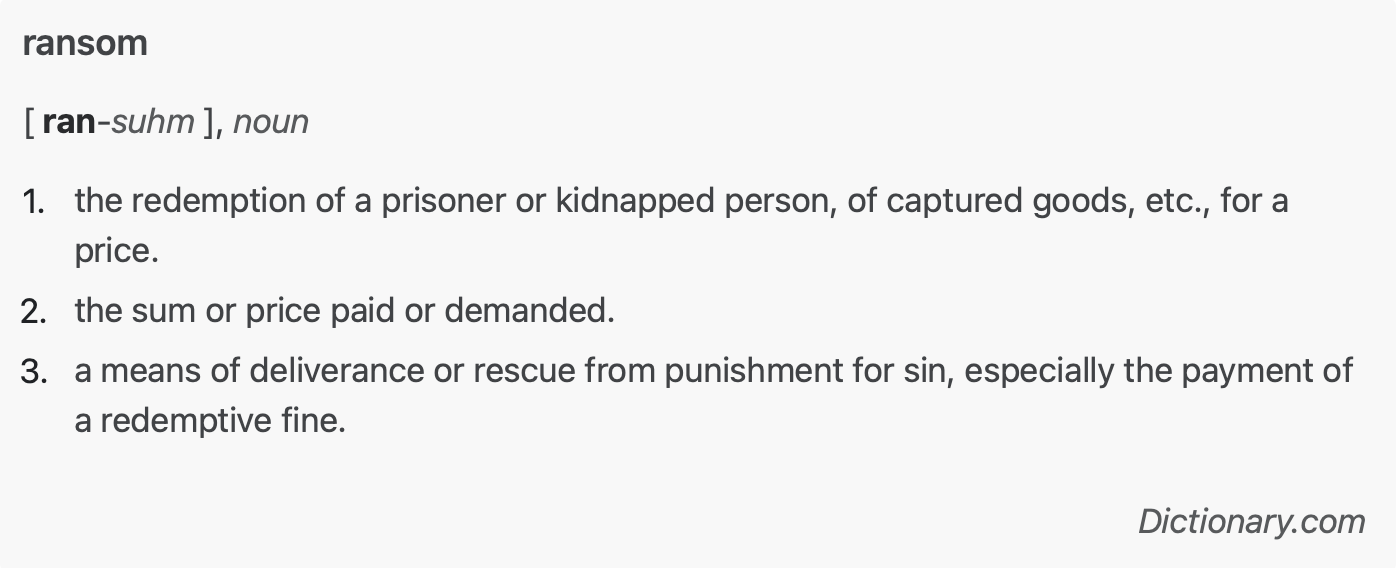

Ransomware er helt kort fortalt software, som hackere bruger til at låse ofrenes computersystemer. Hvis man vil have adgang til sine maskiner og data igen, kræver hackerne, at man betaler løsepenge.

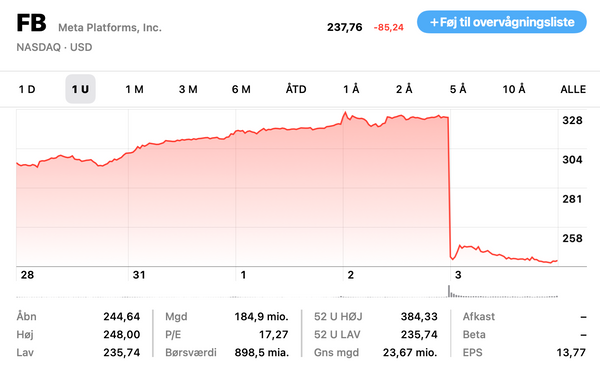

I den forgangne uge er det kommet frem, at det amerikanske forsikringsselskab CNA Financial har betalt 40 millioner dollars (ca. 240 millioner kroner) for igen at få kontrol med deres egne computersystemer.

Det er formodentlig den største sum, der hidtil er betalt som et resultat af et ransomware-angreb.

CNA blev ramt af en malware, der kaldes Phoenix Locker, en videreudvikling af en tidligere ransomware med navnet Hades.

Hades er tidligere sat i forbindelse med en russisk hackergruppe med det tegneserie-agtige navn Evil Corp.

Der er dog ikke meget kulørt hyggelæsning over angrebet, der ramte CNA Financial. Udover at låse firmaets computere og kræve løsepenge, stjal hackerne også først en mængde data, som de nu kræver ekstra penge for.

Få uger inden var det et andet amerikansk firma, der samlede overskrifter i forbindelse med ransomware.

Colonial Pipeline, der distribuerer olie og benzin til store dele af USAs østkyst, måtte lukke dele af deres 9.000 kilometer lange ledninger som følge af angrebet. Det har blandt andet ført til prisstigninger, panik og hamstring af benzin og diesel mange steder.

Ifølge Colonial Pipelines ledelse var selve infrastrukturen ikke ramt af malwaren, men man valgte at lukke for olien, indtil angrebet og konsekvenserne var grundigt undersøgt.

Mange andre computere i firmaet var dog låst af malware, og Colonial Pipeline endte med at betale 4,4 millioner dollars til hackerne, der kalder sig DarkSide, for igen at få kontrol over deres maskiner.

Skal man betale?

Ifølge Techrader betalte ofre for ransomware-angreb i 2020 tilsammen over 140 millioner dollars (ca. 855 millioner kroner) i løsepenge.

Nogle vurderer dog at beløbet kan være flere gange større. Det er nemlig langt fra alle ofre, der kan forventes at fortælle offentligt, at de har betalt hackernes krav. Det kan jo ses som en åben invitation til andre hackeregrupper – eller de samme, for den sags skyld.

Og netop dét er et klassisk dilemma, som man også kender fra kidnapningshistorier, terroristers krav til myndigheder og lignende sager.

Hvis man forhandler med sine afpressere, legitimerer man på en måde deres “forretningsmodel”, og udover at det mange steder ligefrem er ulovligt at betale løsepenge, så er det også en etisk udfordring.

“Don’t give the bad guys what they want – we don't negotiate with terrorists,” for nu at parafrasere en masse film, ordenshåndhævere og politikere.

Systemet er låst – vil du ha’ nøglen?

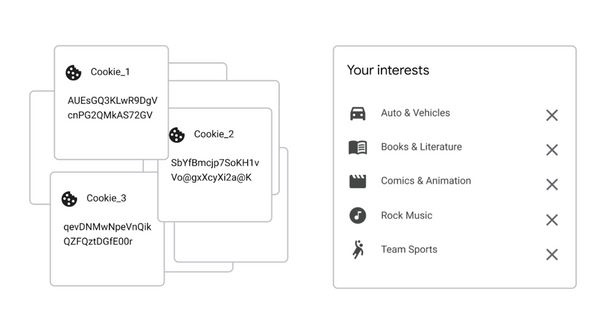

Det bliver hurtigt ret eksotisk at grave sig ned i forskellige typer af ransomware, og hvordan de krypterer data, men som sagt er den grundlæggende idé relativt enkel.

Hackerne angriber ofrenes computer(e) med en software, som de enten installerer udefra eller lokker ofrene selv til at installere, gennem links, social engineering, USB-diske eller lignende. Nogle typer af ransomware kan dog sprede sig selv som en computervirus.

Ransomwaren vil så typisk kryptere harddisken på den angrebne computer, og vise en besked til brugeren om, at der altså skal betales løsepenge, hvis man vil have kontrollen med maskinen tilbage.

Betalingen kræves som regel udbetalt i kryptovaluta som bitcoin.

Der findes mange variationer af ransomware, både teknisk og i forhold til angribernes strategi, og det er blevet stadig mere populært at benytte sig af den såkaldte double extortion model.

For hvorfor skulle man fx nøjes med én betaling fra sine ofre, hvis man kan tvinge dem til at betale to gange? Det kan man blandt andet gøre ved at stjæle data, inden man krypterer ofrenes computere, og så aftvinge dem nye betalinger for ikke at dele deres data offentligt.

CNN har gravet ned i historien bag ransomware, og det ser ud til at begynde så langt tilbage som 1989, hvor tusinder af deltagere fra en stor WHO-konference i Stockholm fik tilsendt en floppy disk, som låste deltagernes computere, når man forsøgte at åbne indholdet på disken.

Prisen for genåbning i 1989: 189 dollars. Den typiske pris er steget noget i mellemtiden…

Denne første ransomware viste sig i øvrigt at stamme fra en mand ved navn Joseph Popp, en amerikansk biolog der havde udviklet denne nye slags malware og sendt den til WHO-medlemmerne, angiveligt fordi han var blevet vraget til en jobsamtale.

Popp blev dog relativt hurtigt fanget og fængslet for forsøg på afpresning.

Stigende antal angreb – på store og små

Det er svært at vurdere antallet af angreb præcist, også fordi langt fra alle ofre deler deres oplevelser, men der er næppe tvivl om, at det er vokset voldsomt de sidste års tid.

Ifølge Wikipedias lange artikel om ransomware var der fx over dobbelt så mange angreb i første halvår af 2018 som i samme tidsrum året inden.

Stigningen medfører også, at adgangen til ransomware bliver mere og mere udbredt, og at det ikke længere kræver særligt sofistikeret viden om software for at kunne bruge den – præcis som man har set det med mange andre former for hackerangreb.

Angrebene kan ramme på alle niveauer. Vi har lige hørt om forsikringsgiganter, der valgte at betale mange millioner dollars, men der er også masser af eksempler på enkeltpersoner, der er blevet afkrævet løsepenge af hackere – og alt derimellem.

I en nylig sag blev politiet i Washington DC angrebet af den russiske gruppe Babuk, som ville have 4 millioner dollars for ikke at frigive data, som gruppen havde stjålet fra politiets computersystemer, inden de krypterede dem.

Ifølge Ars Technica inkluderede de stjålne data alt fra løgnedetektorresultater til kørekort og personlige oplysninger.

Der har angiveligt været ført en række forhandlinger mellem politiet og Babuk, der senest offentliggjorde en “smagsprøve” med blandt andet psykologiske evalueringer af en række politifolk, i et forsøg på at gennemtvinge en betaling.

Hackerne har offentliggjort det, de hævder er dele af forhandlingen med poltiet, som angiveligt skulle have tilbudt at betale 100.000 dollars som et sidste tilbud, inden ovennævnte data blev offentliggjort.

I Finland har man oplevet et endnu mere nedrigt angreb, som Wired beskriver. Angrebet benyttede sig dog af en anden strategi, hvor man ikke anvender ransomware til at låse ofrenes computere, men truer med at offentliggøre data om ofrene, ligesom i tilfældet med politiet i Washington.

I det finske tilfælde var det dybt personlige informationer om en række individers psykologiske journaler. Dataene stammede fra firmaet Vastaamo, der var blevet hacket af kriminelle, som så forsøgte at afpresse klienterne med trussel om at frigive journalerne, hvis de ikke betalte.

Der har også været et angreb mod Apple-leverandøren Quanta, som dog nægtede at betale. Afpresserne har derfor offentliggjort design og andre oplysninger om (mulige) kommende bærbare og andre computere fra Apple.

Senest er sundhedsvæsenet i Irland blevet ramt af et ransomware-angreb, der har lammet en række centrale ydelser i en uge, herunder adgang til patientjournaler.

Det har blandt andet forsinket Covid-19-tests i landet og medført en lang række aflysninger af konsultationer og behandlinger.

Hackerne, som formodes at være den russiske gruppe Wizard Spider, har igen benyttet sig af den “dobbelte metode”. De kræver lige under 20 millioner dollars for ikke at lække de data, de har stjålet fra de irske hospitaler i forbindelse med ransomware-angrebet.

Ransomware i Danmark?

Der findes som nævnt ikke noget præcist billede af, hvor mange angreb, der rammer brugere, virksomheder og myndigheder, eller hvem der betaler for at få deres data tilbage – heller ikke her i Danmark.

Vi har dog set et antal store sager:

Demant, der producerer høreapparater, blev i 2019 ramt af et angreb, som kostede et forventet tab på op mod 650 millioner kroner, som følge af ransomwarens hærgen. Også Danish Agro, den danske afdeling af ISS og nyhedsbureauet Ritzau har været ramt.

Center for Cybersikkerhed advarede i deres trusselsvurdering sidste år om en stigning i angrebene herhjemme, og udgav i den forbindelse en rapport om fænomenet.

“Truslen fra cyberkriminalitet er MEGET HØJ. Truslen er rettet mod alle. Der er en stigende trussel fra målrettede ransomware-angreb mod danske myndigheder og virksomheder.“

CFCS har også i marts undersøgt den såkaldte Sodinokibi-ransomware, for at blive klogere på hvordan den virker, hvis man har lyst til at grave sig lidt mere ned i detaljerne.

Rapporten “Anatomien af målrettede ransomware-angreb” gennemgår både typiske angrebs-vektorer, forskellige slags ransomware, og hvad man som firma eller organisation kan gøre for at beskytte sig.

Som altid, når det drejer sig om it-sikkerhed, handler det både om tekniske løsninger og om ledelse, gode vaner, og en generel viden om hvad man bør og ikke bør gøre, hvis man fx modtager et link i en mail fra nogen, man ikke kender.

Skulle skaden være sket, anbefaler Center for Cybersikkerhed generelt at man ikke betaler løsesummen:

“Betaling af løsesummen skaber et incitament for videreførelse af det kriminelle virke, og der er ingen garanti for, at hackerne rent faktisk dekrypterer indholdet, selv hvis løsesummen betales. I nogle tilfælde modtager ofrene heller ikke en dekrypteringsnøgle, selvom de har betalt løsesummen. I andre tilfælde er ofrenes data ikke blot krypteret, men blevet slettet og kan derfor slet ikke genskabes.”

Men de erkender også, at det er en kompliceret sag, der både handler om selve de krypterede data og systemer, og om hvorvidt man overhovedet kan stole på at hackerne faktisk frigiver ens data, hvis man betaler, og om truslen for flere angreb etc.

Fremtid

Som det fremgår er der ikke nogen forventninger om, at antallet af angreb falder af sig selv, hverken her i Danmark eller i udlandet.

Og spørgsmålet er så, hvad man kan gøre for at beskytte sig eller for at begrænse effekten?

Som nævnt foreslår Center for Cybersikkerhed en række forholdsregler, men også internationalt bliver der arbejdet meget alvorligt på problemet — ikke mindst efter de seneste måneders højprofilerede sager.

The Institute for Security and Technology, der oprindelig blev dannet som et samarbejde mellem en række it-virksomheder, har dannet den såkaldte Ransomware Task Force, der blandt andre inkluderer Microsoft, Amazon og en række nationale it-sikkerhedsmyndigheder.

Gruppen har for nylig afleveret en rapport med en række anbefalinger til præsident Bidens administration.

Her understreger de blandt andet, at truslen ikke kan eller bør håndteres på basis af enkelte sager, og at ofrene ikke skal stå alene med udfordringen, hverken teknisk eller finansielt.

De foreslår en omfattende strategi i kampen mod ransomware, som fx inkluderer præventiv rådgivning, en prioriteret indsats specifikt mod denne type hackerangreb, og en indsats for i højere grad at regulere kryptovalutaer, der som nævnt er den typiske betalingsform for løsepengene.

Der er dog ingen tvivl om, at problemet med ransomware er kommet for at blive det næste lange stykke tid.

Og for den enkelte er der næppe meget andet at gøre end at holde sig til de generelle råd om, hvordan man bedst beskytter sine data og computere mod uvelkomne gæster.

LINKS TIL LÆSEHESTE

Microsoft på vej med markant opdatering af Windows

Derfor er et nyt TV så billigt: Brugerdata er blevet en kæmpe indtægtskilde for Smart TV-producenter

WhatsApp sagsøger Indien: Vil ikke bryde kryptering, som ny lovgivning kræver

Ingen radar i amerikansk-producerede Tesla Model 3 og Y: Autopilot kan kun køre ved hjælp af kameraer

Kan du stole på, hvad du ser? Falske satellitbilleder er et stigende problem